深入理解ROP:返回导向编程的艺术

在计算机安全领域,返回导向编程(Return-Oriented Programming,简称ROP)是一种高级攻击技术,它利用了程序中的现有指令片段(gadget)来执行攻击者的恶意代码。本文将深入探讨ROP的原理、技术细节以及防御方法。

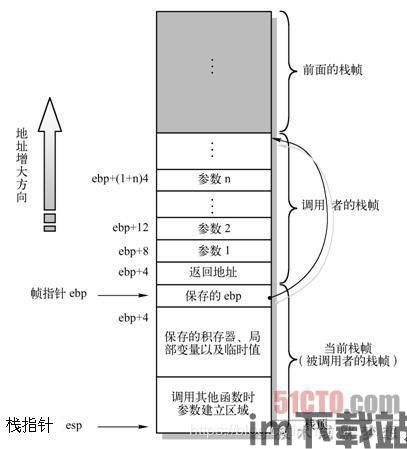

在传统的缓冲区溢出攻击中,攻击者通过注入恶意代码来覆盖程序的返回地址,从而控制程序的执行流程。而ROP则不同,它不依赖于注入新的代码,而是利用程序自身的代码片段。这些代码片段通常是一些简单的指令序列,如设置寄存器、调用函数等。

攻击者首先需要找到程序中可执行的内存段,然后分析其中的指令,寻找可以用于构建ROP链的gadget。这些gadget可以是单个指令,也可以是多个指令的组合。通过将多个gadget拼接起来,攻击者可以构建一条完整的ROP链,从而实现攻击目标。

分析gadget:分析每个gadget的功能,确定它们在ROP链中的作用。

构建ROP链:将选定的gadget按照正确的顺序拼接起来,形成一个完整的ROP链。

设置返回地址:将ROP链的起始地址设置为程序的返回地址。

setcontext是x86架构中的一个特殊指令,它允许程序在用户态和内核态之间切换。在ROP攻击中,setcontext可以用来设置寄存器的值,从而控制程序的执行流程。通过利用setcontext,攻击者可以更灵活地构建ROP链,实现更复杂的攻击。

例如,攻击者可以使用setcontext来设置寄存器的值,然后通过ROP链调用系统的函数,如read、write等,从而读取或修改程序的数据。

非执行内存(NX):通过设置内存页的权限,防止程序在非执行内存中执行代码。

地址空间布局随机化(ASLR):随机化程序的内存布局,使得攻击者难以预测程序的内存地址。

控制流完整性(CFI):通过在函数调用和返回时检查控制流,防止攻击者篡改程序的执行流程。

ROP攻击是一种高级的攻击技术,它利用了程序中的现有指令片段来执行攻击者的恶意代码。通过深入理解ROP的原理和构建方法,我们可以更好地防御这种攻击。同时,了解ROP的防御方法对于提高程序的安全性也具有重要意义。

随着计算机安全技术的不断发展,攻击者和防御者之间的博弈也将持续进行。了解ROP等高级攻击技术,有助于我们更好地保护计算机系统免受攻击。